sábado, 23 de julio de 2011

El password más largo

Mientras estaba navegando por Internet, en busca de los temas que se han publicado en este blog, me enconté con un texto un tanto divertido, así que se los comparto, tal y como lo encontré:

F. unmundobinario.com

El password más largo

Sobre una reciente auditoria de contraseñas, fue encontrado que un usuario estaba utilizando la siguiente contraseña: “MickeyMinniePlutoDumboSupermanBatmanDonaldGoofySacramento”.Cuando se le preguntó por qué una clave tan larga, respondió que le habían aconsejado que tenga al menos 8 “caracteres” y al menos una letra mayúscula.

Explicación del chiste:

En inglés “8 characters” pueden ser “8 caracteres” o bien “8 personajes” (en este caso de Disney).También “capital” puede ser “letra mayúscula” o “capital” (de un estado, país, etc.; en este caso “Sacramento” la capital del estado de California, EEUU).

De esta manera “8 characters and a capital” se puede entender como “8 personajes y una capital de estado”.

Más allá de que aún no termino de entender si el chiste es muy bueno o muy malo, ni tampoco las auditorias que exponen las contraseñas de los empleados, es bastante simbólico de los problemas de comunicación que suele haber en materia de seguridad, aunque está llevada a la caricatura.

¿Qué entiende alguien cuando se le dice “caracter”? Esa pregunta podría replicarse a cientos de palabras que usamos los que venimos del campo técnico, y que si no aprendemos a transmitirlas al personal en la compañía, pueden ocurrir cosas como las del chiste, en un terreno más lógico pero no menos importante.

¿Tuvieron alguna vez un problema como este? Si es así, los invito a compartir sus experiencias…

F. unmundobinario.com

Tablas predefinidas de IPtables

IPtables incluye de forma estándar tres tablas, dentro de las que se definen una serie de cadenas y que a su vez están constituidas por una agrupación de reglas. Cada una de estas reglas tiene una serie de parámetros que especifican el paquete al que se van a aplicar y finalmente una acción, que es la encargada de decir qué destino tiene el paquete.

Las tablas predefinidas de IPtables son:

- filter: Permite generar las reglas de filtrado, es decir, que paquetes aceptar, cuales rechazar o cuales omitir. Es la tabla por defecto. Las cadenas que componen dicha tabla son:

- INPUT: Filtrado de paquetes que llegan al cortafuegos

- OUTPUT: Filtrado de los paquetes que salen del cortafuegos

- FORWARD: Filtrado de los paquetes que atraviesan el cortafuegos

- nat: Con esta tabla es posible realizar enmascaramiento de IP, redireccionar puertos o cambiar las direcciones IP de origen y destino de los paquetes. Se utiliza para modificar la tabla de dirección IP origen o destino de los paquetes. Las cadenas que la componen son:

- PREROUTING: Permite realizar alguna acción sobre el paquete antes de que se tome la decisión de encaminamiento. Utilizada fundalmente para realizar Destination NAT o DNAT.

- POSTROUTING: Permite realizar alguna acción sobre el paquete antes de que salga del cortafuegos. Utilizada principalmente para realizar enmascaramiento IP o SNAT.

- OUTPUT: Permite modificar los paquetes generados en el propio cortafuegos antes de enrutarlos.

- mangle: Es responsable de ajustar las opciones de los paquetes, es decir, permite modificar cualquier campo del paquete.

- PREROUTING: Todos los paquetes que logran entrar al sistema en que se configuran las IPtables atraviesan esta cadena antes de que el proceso de encaminamiento decida si el paquete considerado debe reenviarse a otro sistema o si el paquete considerado tiene como destino el sistema local.

- INPUT: Todos los paquetes destinados al sistema en que se configuran las IPtables atraviesan esta cadena.

- POSTROUTING: Todos los paquetes que abandonan el sistema en que se configuran las IPtables atraviesan esta cadena.

- OUTPUT: Todos los paquetes generados por el sistema en que se configuran las IPtables atraviesan esta cadena.

Traducción de direcciones NAT/PAT

NAT (Network Address Translation) constituye el proceso por el que una máquina origina las direcciones IP origen y/o destino. En cambio, PAT (Port Address Translation) es el proceso por el que una máquina modifica los puertos origen y/o destino de una comunicación TCP o UDP.

La traducción de direcciones ha permitido sortear la escasez de direcciones IPv4. Con la implementación de NAT/PAT se logra:

- Acceso a Internet de varias máquinas utilizando una sola dirección IP

- Balanceo de Carga

- Proxy transparente

NAT admite varias modalidades, en particular, una de ellas considera la traducción de direcciones atendiendo a la modificación de parámetros del destino o parámetros del origen.

- NAT por origen o Source NAT (SNAT): Se manifiesta cuando el router altera el origen del paquete, esto es, cambia algún parámetro relacionado con su procedencia. SNAT siempre se aplica después del encaminamiento, justo antes de que el paquete abandone el router.

- NAT por destino o Destination NAT (DNAT): Se manifieta cuando el router altera el destino del paquete, esto es, cambia algún parámetro relacionado con el destino. DNAT siempre se aplica antes del encaminamiento, cuando el paquete ingresa al router.

miércoles, 20 de julio de 2011

Permisos, características y aplicaciones del filtrado de paquetes

Filtrado de paquetes

Características

El filtrado de paquetes permite examinar la cabecera de los paquetes (IP, TCP, UDP, ICMP, etc.) que atraviesan o son generados por una máquina. En función de la cabecera se determina que acción debe realizarse sobre el paquete completo; básicamente, descartar el paquete (DROP), aceptarlo (ACCEPT) o registrarlo (LOG).

El filtrado de paquetes cumple los siguientes cometidos:

- Control: Determinar que flujos de tráfico (aplicaciones) son permitidos y cuáles son descartados.

- Seguridad: Determinar qué aplicaciones o máquinas son accesibles y desde dónde.

- Vigilancia: Almacenar un log para analizar la actividad de la red, con objeto de determinar flujos de tráfico anómalos (ataques de intrusión, hackers, virus, gusanos, etc.)

- Prohibir todo lo que no está específicamente permitido

- Permitir todo el tráfico excepto el especialmente negado

- Eliminar todo el acceso a la red interna desde Internet, de forma que se pueda optar por utilizar un filtrado de paquete que rechace todos los paquetes destinados a la red interna.

Características

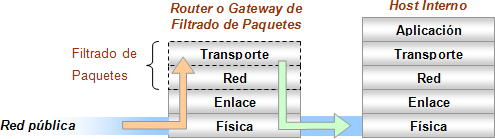

- El filtrado de paquetes llevado a cabo por un cortafuegos actúa entre las tres primeras capas del modelo OSI, lo que significa que todo el trabajo lo realiza entre la red y las capas físicas.

- La característica de filtrado de paquetes se basa en excepciones. Se pueden establecer filtros de paquetes por interfaz para:

- Dejar pasar todo el tráfico excepto los paquetes prohibidos por filtros

- Descartar todo el tráfico excepto los paquetes permitidos por filtros

- El filtrado de paquetes mediante puertos y protocolos permite establecer que servicios estarán disponibles al usuario y por cuales puertos.

Aplicaciones

- Control: Cuando está usando una máquina Linux para conectar su red interna a otra, tiene la oportunidad de permitir ciertos tipos de tráfico, y restringir otros.

- Seguridad: Cuando su máquina Linux es lo único entre el caos de Internet y su red, es bueno saber que puede restringir o rechazar los paquetes entrantes que quieran establecer una conexión hacia su equipo.

- Vigilancia: Algunas veces, una máquina mal configurada de la red local puede decidir enviar paquetes al exterior. Por lo tanto, es correcto configurar el filtro para que mantenga alerta al administrador, si ocurre algo anormal.

Herramienta IPtables

¿Qué es IPtables?

Es un sistema de firewall integrado en el kernel del sistema operativo linux, que permite al administrador definir reglas de filtrado sobre el tráfico de red.

¿Cómo se pone en marcha?

Se ejecutará el comando iptables, posteriormente se definirán las reglas que determinarán que hacer con los paquetes que han ingresado al sistema. Cada regla especificará diversas propiedades de los paquetes. Si un paquete dado satisface las propiedades de una regla -match-, se decidirá qué hacer con el paquete (destino).

Dichas reglas se agrupan en cadenas. Una cadena comprende una lista ordenada de reglas. A su vez, las cadenas se agrupan en tablas. Cada tabla se asocia a un tipo distinto de procesamiento de paquetes.

martes, 19 de julio de 2011

Configuración de las reglas de filtrado

Las reglas de filtrado se basan en revisar la información que poseen los paquetes en su encabezado, lo que hace posible su desplazamiento en un proceso de IP. Esta información consiste en la dirección IP fuente, la dirección IP destino, el protocolo de encapsulado (TCP, UDP, ICMP o IP tunnel), el puerto fuente TCP/UDP, la interfaz de entrada del paquete y la interfaz de salida del paquete.

Si se encuentra la correspondencia y las reglas permiten el paso del paquete, éste será desplazado de acuerdo a la información de la tabla de filtrado, si se encuentra la correspondencia y las reglas niegan el paso, el paquete es descartado. Si éstos no corresponden a las reglas, un parámetro configurable por incumplimiento determina descartar o desplazar el paquete.

El filtrado de paquetes utiliza la siguiente información que poseen los paquetes para definir las reglas de filtrado:

- Dirección IP de origen

- Dirección IP de destino

- Puerto de Origen

- Puerto de Destino

- Protocolo Tipo de Paquete

- Aceptar: indica que este paquete pasó el criterio de filtrado y será reenviado por parte del enrutador

- Deneger: el paquete no cumple con el criterio de aceptación y será descartado

- Rechazar: el paquete no cumple con el criterio de aceptación y será descartado, por lo cual se enviará un mensaje ICMP a la máquina origen informando lo ocurrido

Filtrado por Dirección

La restricción del flujo de paquetes se realiza basándose en la dirección origen y/o destino del paquete sin considerar qué protocolo está involucrado.

Filtrado por Servicio

Define reglas basadas en servicios tales como telnet, SNMP, SMTP, etc. El software de filtrado utiliza la información de los puertos, protocolo y tipo que contiene cada paquete para realizar filtrado por servicio.

Direcciones de red NAT

Introducción

Cuando las direcciones IP surgieron por primera vez, todo el mundo pensó que había de sobra para cubrir todas las necesidades. Con la llegada de Internet, y el resurgir de redes para negocios y conexiones desde casa, se vio que el número de IPs disponibles no era suficiente. Una de las soluciones que se están dando en la actualidad, es rediseñar el formato existente para permitir más direcciones, como es el caso de IPv6, pero esto llevará muchos años en implementarse ya que requiere la modificación de toda las estructura de Internet. Aquí es donde NAT entra al rescate.

NAT

NAT (Network Address Translation, Traducción de Dirección de Red) es un mecanismo utilizado por routers IP que consiste en convertir en tiempo real las direcciones utilizadas en los paquetes transportados. Permite a un único dispositivo, como un router, actuar como un agente entre Internet (red pública) y una red local (red privada).

Tipos de NAT

- NAT estático: una dirección IP privada tiene asignada una IP pública fija, que siempre será la misma.

- NAT dinámico: muchas direcciones IP privadas pueden tomar una dirección IP pública, cuando un host con IP privada quiere salir a Internet, tomará una dirección IP pública si hay disponible, en caso de que no la haya habrá que esperar hasta que una asignación caduque. Las asignaciones tienen un temporizador tras el cual si no se está utilizando se elimina y la dirección IP pública asignada queda libre para otro host privado que quiera usarla.

- NAT con sobrecarga: una o muchas direcciones IP privadas tienen asignada una sola dirección IP pública, cuando una dirección IP privada quiere salir a Internet, en lugar de tener una IP pública solo para ese dispositivo, se le asigna un puerto público por cada petición de puerto privado que hay.

- PAT: es una caracterísctica del estándar NAT, que traduce conexiones TCP y UDP hechas por un host y un puerto en una red externa a otra dirección y puerto de la red interna. Permite que una sola dirección IP sea utilizada por varias máquinas de la intranet.

Vulnerabilidades en las direcciones de red tipo NAT

El mayor riesgo que contiene las direcciones de red tipo NAT, en especial las estáticas, es el siguiente:

Si un ruteador "truena"

- En Internet no pasa nada, existe la retransmisión

- Con NAT, se acaba la comunicación

Los puertos estáticos para los servidores situados tras el NAT y los puertos para las aplicaciones y servicios que se ejecutan en el NAT lo hacen vulnerable a los ataques. Los puertos dinámicos no son tan vulnerables porque es difícil que un atacante adivine cuando se abrirán. Si el NAT es un equipo en lugar de un dispositivo dedicado, el equipo está expuesto a los ataques.

martes, 12 de julio de 2011

Vulnerabilidad en TCP/IP

"TCP/IP es un estándar abierto que se diseñó para comunicar los computadores militares y universitarios. Cuando TCP/IP fue creado, los ingenieros no esperaban que se convirtiera en el protocolo global de internet y un protocolo de red privada predominante. Aunque TCP/IP se creó en Estados Unidos con fines militares, no se diseñó para prevenir amenazas a la seguridad de las redes."

Se descubren diversos puntos de vulnerabilidad en SNMP, los defectos del protocolo ponen en peligro a Internet

El pasado mes de febrero CERT Coordination Center despertó la alarma advirtiendo que gran parte del equipamiento utilizado en Internet –incluidos conmutadores, routers, hubs, impresoras y sistemas operativos- pueden ser vulnerableas a ataques que utilicen SNMP (Simple Network Management Protocol, Protocolo Simple de Administración de Redes), el cuál es un estándar abierto que permite a los administradores de redes monitorizar y administrar los dispositivos conectados en red. Muchos fabricantes han desarrollado ya “parches” para resolver el problema en sus implementaciones.

Los cimientos mismos de Internet temblaron el pasado mes de febrero cuando se reveló la existencia de una media docena de puntos débiles descubiertos en la versión 1 de SNMP. Las diversas brechas en él halladas a mediados de 2001 por investigadores de la universidad finlandesa Oulu y dadas a conocer ahora por el CERT Coordination Center –encargado de emitir alertas sobre problemas de seguridad importantes– muestran claramente que SNMPv1, ampliamente utilizado por la industria en sus desarrollos, resulta susceptible de ser aprovechado para interrumpir el funcionamiento de los sistemas a través de ataques de denegación de servicio.

El único fin por el cual se implementó el modelo TCP/IP fue para comunicar diversas estaciones de trabajo sin importar la arquitectura de éstas, dejando de lado la seguridad que conlleva al formar extensas redes de comunicación entre estos equipos. Entre los 4 niveles que conforman dicho modelo, se establecen ciertos protocolos para facilitar la transmisión y recepción de la información, pero desafortunadamente, no se contemplaron en un principio ciertas medidas que aseguren eficientemente que la información sea recibida correctamente sin que haya interferencias durante el recorrido en la red. Actualmente se han encontrado puntos débiles sobre estos protocolos, en especial el SNMPv1, afectando en gran medida la correcta administración y monitorización de una red, incluidas plataformas Linux, Solaris, cortafuegos, routers, conmutadores y hubs. Pero con el avance de la tecnología, será necesario implementar un protocolo SNMPvX que cumpla con las necesidades que surjan en un futuro y tenga un soporte confiable que brinde desde una pequeña red hasta una tan extensa como la Internet.

martes, 28 de junio de 2011

1.2 Confidencialidad e Integridad

Podría definirse la seguridad de la información como la habilidad para proteger la información y los recursos respecto a la confiabilidad y a la integridad. En este sentido es preciso garantizar la autentificación, confidencialidad, integridad y disponibilidad. No se puede defender el sistema con un concepto de fortaleza donde se levantan murallas aplicando distintos productos. Hoy en día los sistemas se asemejan más a ciudades con múltiples entradas y salidas, además son más agiles.

Las características principales de la seguridad son:

- Confiabilidad: Información concedida por personas autorizadas.

- Integridad: El contenido debe permanecer sin alteración, a menos de que se modificado por personal autorizado y registrando la modifación, asegurando la precisión.

- Disponibilidad: Capacidad de estar siempre disponible para ser procesado por personas autorizadas.

“SI ALGUNAS DE ESTAS CARACTERÍSTICAS FALLAN, NO HAY NADA SEGURO”

1.1 Definición de Criptografía

En el ámbito criptográfico, entendemos por texto en claro, cualquier información que resulte legible y comprensible, asímismo se denomina criptograma cualquier información que se encuentre convenientemente cifrado y no resulte legible y comprensible, más que para el destinatario legítimo de la misma.

El mecanismo de transformar un texto en claro, dntro de un criptograma se le denomina encriptación o cifrado. Es muy importante no confundir estos términos con codificación, ya que la codificación es el acto de representar la información en distintas formas pero no necesariamente encriptados.

El mecanismo de transformar un texto en claro, dntro de un criptograma se le denomina encriptación o cifrado. Es muy importante no confundir estos términos con codificación, ya que la codificación es el acto de representar la información en distintas formas pero no necesariamente encriptados.

- Ejemplo: Un número decimal puede codificarse a hexadecimal y no por ello se convierte en un criptograma.

Objetivo general

Al término del curso, el alumno seleccionará principios y funciones de la gestión de la seguridad informática, apoyándose en las tecnologías de información para mitigar los riesgos tecnológicos y de negocios.

Suscribirse a:

Entradas (Atom)